Lage der OT-Cybersicherheit 2025: Fortschritt mit Lücken

Beispiel einer Produktionsumgebung, wie hier der Eberspaecher-Automotive-Controls

Die Cybersicherheit in der Operational Technology (OT) hat in den vergangenen Jahren spürbare Fortschritte gemacht. Doch der Blick auf das Jahr 2024 zeigt: Es bleibt noch viel zu tun. Die Anforderungen steigen, Angriffsflächen wachsen – und die Anforderungen an Resilienz und Wehrhaftigkeit nehmen zu. Besonders die Industrie und kritische Anlagen stehen vor der Herausforderung, ihre physischen Prozesse und damit die Steuerungsnetze (Operational Technology, OT) effektiv zu schützen, ohne laufende Prozesse zu gefährden.

Komplexität statt Klarheit

Die Digitalisierung industrieller Prozesse schreitet voran – mit ihr aber auch die Komplexität der Angriffsvektoren. Während die meisten Cybervorfälle weiterhin im IT-Umfeld starten, kommt es zunehmend zu Spillover-Effekten in die OT (Abb. 1). Laut aktuellen Analysen wurden 2024 weltweit 1.076 Industriestandorte durch solche Vorfälle beeinträchtigt – ein Anstieg um fast 1.000 Prozent seit 20201. Besonders kritisch: Viele Unternehmen verfügen nach wie vor nicht über eine belastbare Sicht auf ihre eigene OT-Infrastruktur.

Abb. 1: Top 5 der initialen Angriffsvektoren auf Industrieunternehmen

Systeme sehen – Risiken verstehen

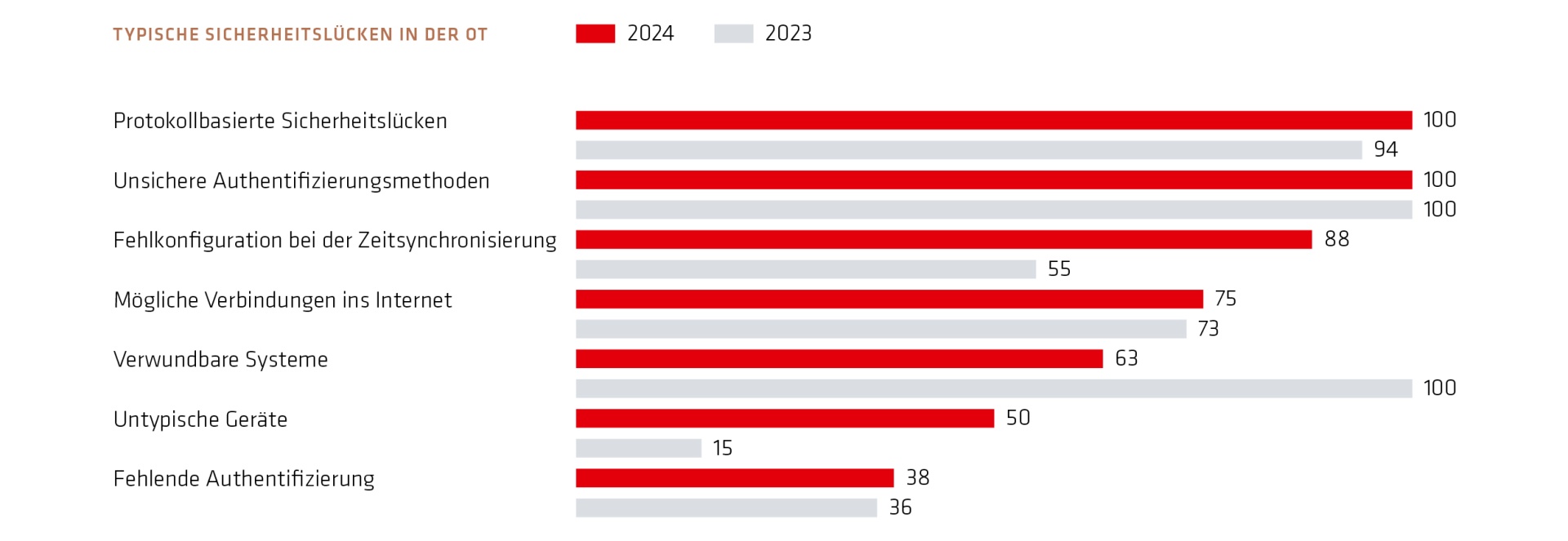

Das deutsche OT-Sicherheitsunternehmen Rhebo hat im Rahmen zahlreicher Industrial Security Assessments festgestellt, dass grundlegende Schwachstellen in OT-Netzen häufig bestehen bleiben – trotz gestiegener Awareness. Veraltete Protokolle, ungesicherte Authentifizierung und internetfähige Komponenten ohne Monitoring sind keine Einzelfälle. Auch 2024 sendeten drei Viertel der untersuchten OT-Systeme unkontrolliert Datenverbindungen ins Internet (Abb. 2). Ohne strukturierte Sichtbarkeit bleiben solche Risiken oft lange unbemerkt. Zugleich bleibt die Meinung weit verbreitet, dass eine Firewall oder ein SIEM-System bereits ein ausreichendes System zur Angriffserkennung in der OT darstellen.

In ihrem aktuellen Bericht “Die Lage der OT-Cybersicherheit 2024/2025 - Metriken und Trends, global und lokal” hat Rhebo die Ergebnisse der letztjährigen Schwachstellenbewertungen in OT-Netzen analysiert und mit globalen und nationalen Beobachtungen abgeglichen.

Regulierung als Treiber – und Herausforderung

Mit der NIS2-Direktive und dem Cyber Resilience Act setzt die EU 2025 klare Impulse für Cybersicherheit. Über 400.000 Unternehmen fallen allein unter die Anforderungen der aktualisierten NIS2 – darunter auch viele mit OT-relevanten Umgebungen. Doch die Umsetzung ist anspruchsvoll. Fehlende Ressourcen, mangelndes Know-how und ein begrenztes Budget bremsen viele Organisationen aus. Laut BSI haben nur 31 % der KRITIS-Betreiber in Deutschland bislang alle „MUSS“-Anforderungen an ein System zur Angriffserkennung erfüllt2. Umso entscheidender wird, dass Unternehmen bei der Umsetzung ihrer OT-Sicherheit fachkundige Unterstützung erhalten und ein System zur Angriffserkennung in ihrer OT etablieren, dass sowohl die gesetzlichen, spezifischen infrastrukturellen und sicherheitstechnischen Anforderungen erfüllt, als auch einfach in der Handhabung bleibt.

Abb. 2: Entwicklung der häufigsten OT-Sicherheitsrisiken zwischen 2023 und 2024

Zwischen Legacy und Innovation

Ein Großteil der OT-Komponenten wurde für Lebenszyklen von 10 bis 20 Jahren ausgelegt – meist ohne Cybersicherheit als Designziel. Diese insecure-by-design-Realität stellt Unternehmen heute vor schwierige Entscheidungen. Moderne Monitoring-Systeme und netzbasierte Angriffserkennungssysteme (NIDS) bieten hier pragmatische Lösungen. Sie schaffen Transparenz und melden sicherheitsrelevante Vorgänge in den OT-Netzen, ohne in laufende physische Prozesse einzugreifen – und erfüllen dabei regulatorische Anforderungen etwa nach IEC 62443 oder der BSI-Orientierungshilfe zum “Einsatz von Systemen zur Angriffserkennung”.

Digitale Souveränität stärken: OT-Cybersicherheit Made in Europe

Mit dem Ausbau digitaler Regulierung rückt auch ein strategisches Thema ins Zentrum: die digitale Souveränität Europas. OT-Infrastrukturen bilden das Rückgrat der europäischen Wirtschaft. Abhängigkeiten von außereuropäischen Herstellern und Blackbox-Komponenten werfen sicherheitspolitische Fragen auf. Der Zugriff auf Steuerungstechnik über Cloud-Dienste, proprietäre Remote-Zugänge oder regelmäßige Updates aus dem Ausland können zum Risiko werden.

Zunehmend kritisch werden dabei geopolitische Spannungen und extraterritoriale Gesetzgebungen – sowohl aus östlicher als auch westlicher Richtung. Ein Beispiel ist der US CLOUD Act, der es US-Behörden ermöglicht, auf Daten von US-Cloudanbietern auch außerhalb der USA zuzugreifen – potenziell auch auf sicherheitsrelevante Informationen europäischer OT-Infrastrukturen. In geopolitischen Konfliktsituationen könnten außerdem Updates blockiert, Zertifikate entzogen oder kritische Sicherheitsfunktionen deaktiviert werden – ob durch Sanktionen, Exportkontrollen oder politisch motivierte Eingriffe.

Digitale Souveränität in der OT bedeutet daher, dass Betreiber volle Transparenz, Kontrolle, Rechtssicherheit über ihre Systeme behalten. Dazu gehören sichere Komponenten und klar regulierte Zugriffsrechte. Die EU-Kommission hat dieses Thema erkannt: Die ENISA bewertet das Cyberrisiko für Europa als „substantial“ und sieht insbesondere in der Lieferkette, bei Zero-Day-Exploits sowie in Bezug auf die Erkennung verschleierter Angriffstechniken Handlungsbedarf3.

Fazit: Sicherheit beginnt mit Sichtbarkeit

Die Cybersicherheit in der OT ist 2025 kein Nischenthema mehr. Doch zwischen regulatorischen Vorgaben und technischer Realität klafft eine Lücke. Wer resilient agieren will, braucht zuallererst Klarheit: über eigene Systeme, über Schwachstellen – und über die Prozesse, mit denen man auf Vorfälle reagieren kann. Sichtbarkeit ist kein Selbstzweck, sondern Voraussetzung für Sicherheit. Nur wer weiß, was im eigenen Netz geschieht, kann es wirksam schützen.

OT-Sicherheit – einfach gemacht – bedeutet vor allem: anfangen.

Hier kann man den aktuellen Bericht “Die Lage der OT-Cybersicherheit 2024/2025 - Metriken und Trends, global und lokal” herunterladen.

12025 OT Cyber Threat Report, Waterfall, Januar 2025

2BSI, Die Lage der IT-Sicherheit in Deutschland 2024, S. 65, 2024

3ENISA, 2024 Report on the state of cybersecurity in the union, Dezember 2024

Impressum: